Year 12 Computing Computational Thinking

Se requiere suscripción

10.000+ resultados para 'y12 computing computational thinking'

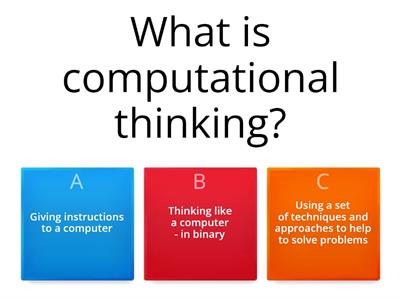

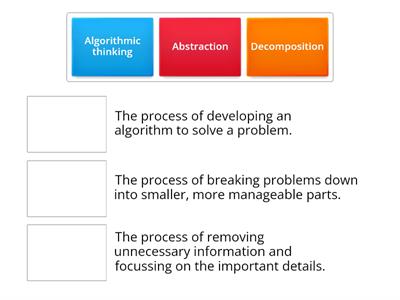

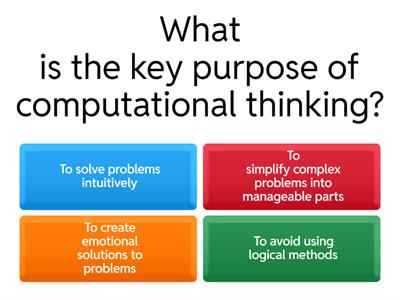

Computational Thinking

Persecución en el laberinto

Computational Thinking

Parejas

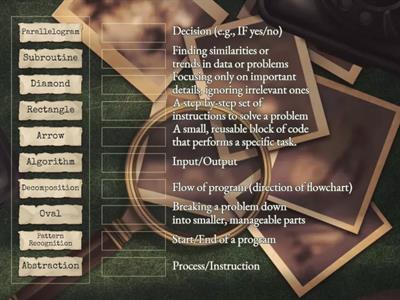

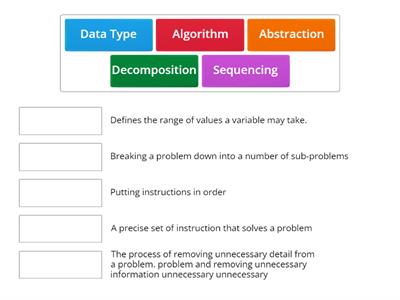

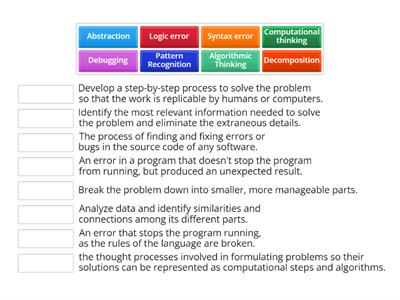

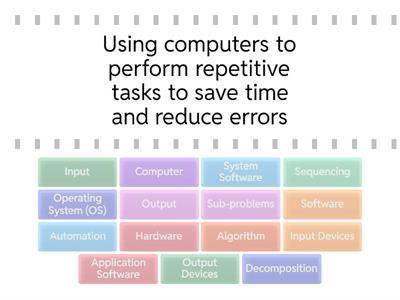

Computational Thinking Terms

Ahorcado

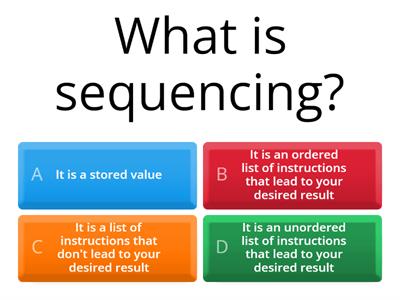

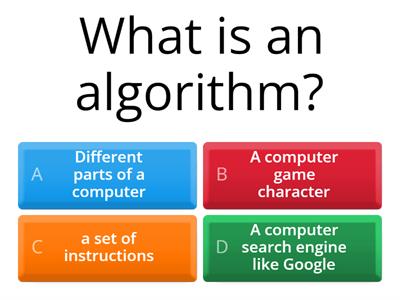

Computing

Cuestionario

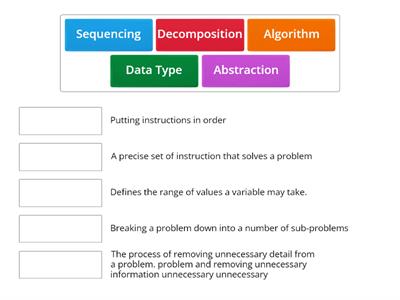

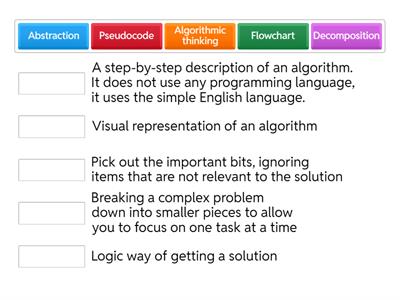

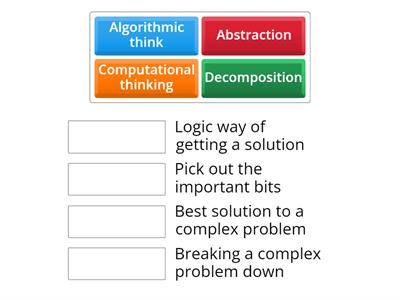

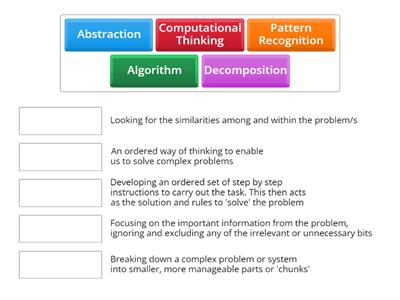

Computational Thinking Definitions

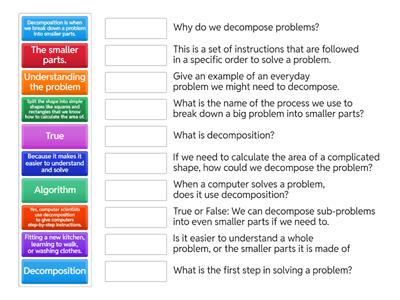

Une las parejas

Computational Thinking

Une las parejas

Computational Thinking Key Word Revision

Persecución en el laberinto

Computational Thinking

Parejas

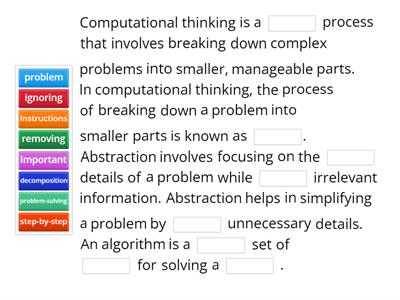

Definition of computational thinking

Reordenar

ly maze chase

Persecución en el laberinto

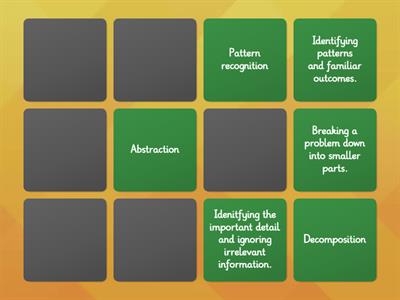

4 Cornerstones of Computational Thinking

Une las parejas

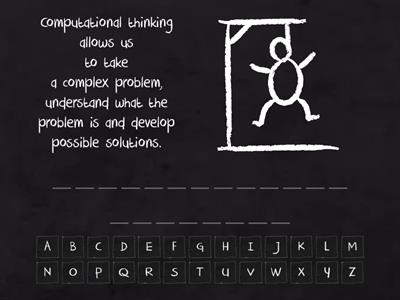

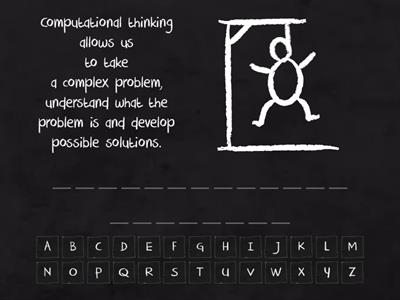

Computational Thinking Key Words

Ahorcado

Pseudocode Age

Completar la frase

SA1 - S3 - Sequencing - Computational Thinking

Cada oveja con su pareja

fortnite and logic by hayden

Sopa de letras

2.1 Computational Thinking key terms

Une las parejas

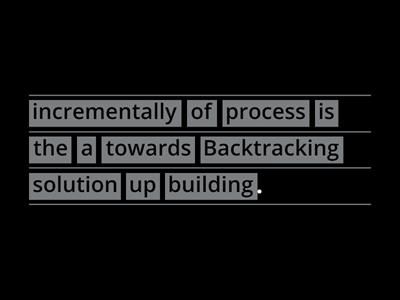

PROGRAMMING CONCEPTS 2

Reordenar

Cfe Scratch

Explotaglobos

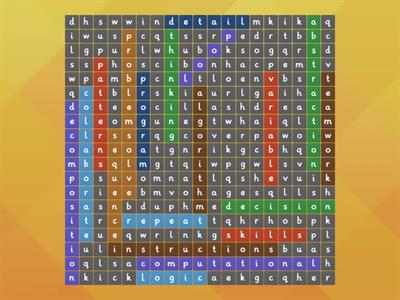

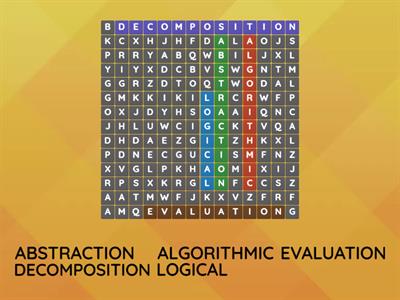

Computational Thinking Wordsearch

Sopa de letras

9.3.3 Iteration and algorithm KR

Sopa de letras

Computational Thinking

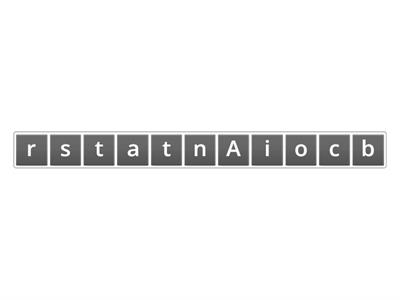

Anagrama

Computational Thinking

Une las parejas

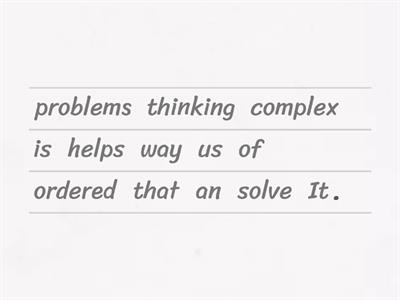

Unjumble Computational Thinking

Reordenar

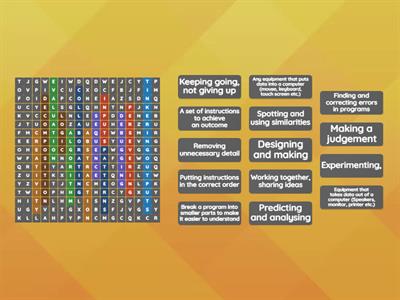

Computational Thinking Wordsearch

Sopa de letras

Computational Thinking

Une las parejas

Computational Thinking Vocabulary

Une las parejas

Computational Thinking

Sopa de letras

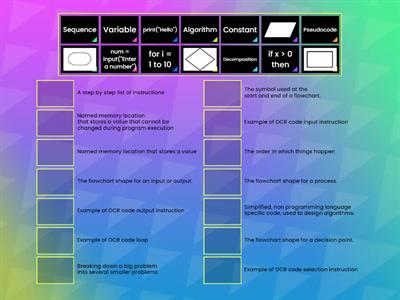

Code, Flowcharts & Computational Thinking

Une las parejas

Computational Thinking

Une las parejas

Computational Thinking

Anagrama

Computational Thinking

Une las parejas

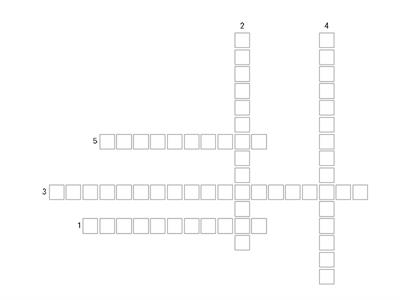

Computational Thinking Crossword

Crucigrama

Computational Thinking

Cuestionario

Y12 Induction

Parejas

legislation, ethics, computational thinking, system software

Persecución en el laberinto

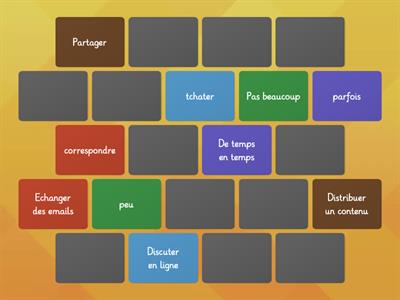

Computational Thinking - Key Vocab Game

Cada oveja con su pareja

Computational Constructs

Une las parejas

Computational Thinking Definitions

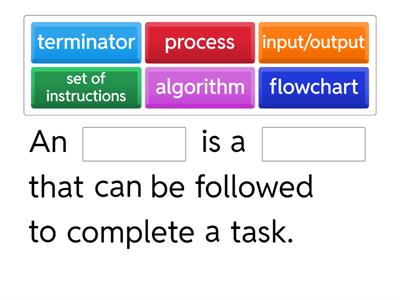

Completar la frase

Computational Thinking Key Words

Ahorcado

Computational Thinking Recap

Cuestionario

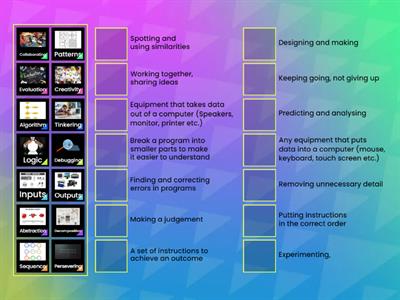

Computational Thinking Keyword match

Une las parejas