Secondary Computing Cybersecurity

Abonnement requis

10 000+ résultats pour « secondary computing cybersecurity »

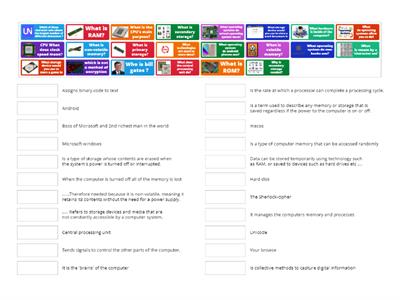

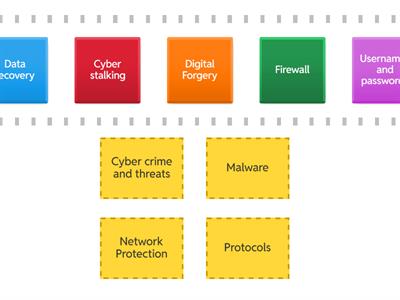

Cybersecurity Words

Apparier

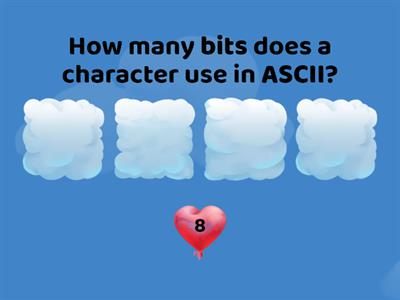

Cybersecurity

Apparier

Hack The Game

Classement par rang

Cybersecurity Threats

Trouver la correspondance

Cybersecurity Acronyms

Apparier

CyberSecurity - A1

Ouvrir la boîte

Avatars

Complétez la phrase

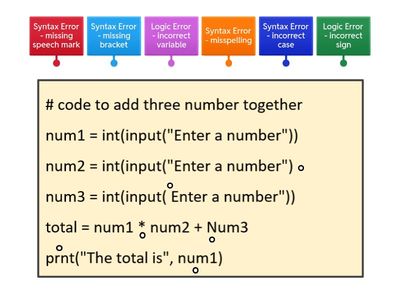

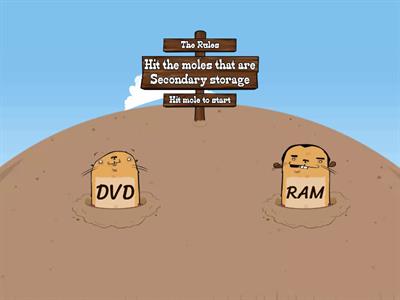

Secondary Storage

Frapper-une-taupe

Cybersecurity

Quiz

Cybersecurity

Quiz

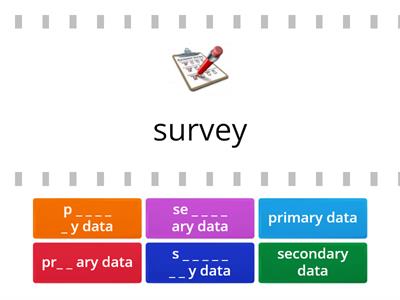

Primary and Secondary Data

Trouver la correspondance

Cybersecurity

Anagramme

Features of Secondary Storage

Apparier

CTG Cybersecurity

Anagramme

Secondary Storage- train

Balloon pop

cybersecurity

Anagramme

CYBERSECURITY

Apparier

Cybersecurity Quiz

Quiz

Cybersecurity Wordsearch

Mots mêlés

CyberSecurity Crossword

Mots croisés

Cybersecurity

Poursuite dans le labyrinthe

Cybersecurity

Complétez la phrase

Hangman - Cybersecurity

Pendu

Safe to share online?

Trier par groupe

Whack the correct variable names

Frapper-une-taupe

Bussiness ethics

Poursuite dans le labyrinthe

carliandro

Apparier

S1 Computing - Computer Hardware

Diagramme étiqueté

SDD Flowchart

Diagramme étiqueté

WDD layouts

Diagramme étiqueté

WDD Wireframes to code

Diagramme étiqueté

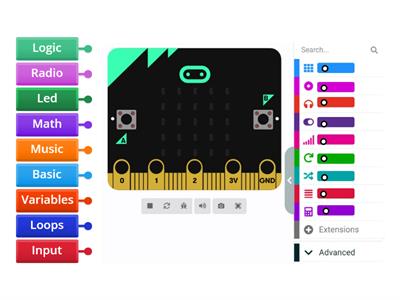

National 5 Revision

Roue aléatoire