Secondary Computing Cybersecurity

Abbonamento richiesto

10.000+ risultati della ricerca per "secondary computing cybersecurity"

Cybersecurity Words

Abbinamenti

Cybersecurity

Abbinamenti

Hack The Game

Metti in sequenza

Cybersecurity Threats

Trova le corrispondenze

Cybersecurity Acronyms

Abbinamenti

CyberSecurity - A1

Apri la scatola

Avatars

Completa la frase

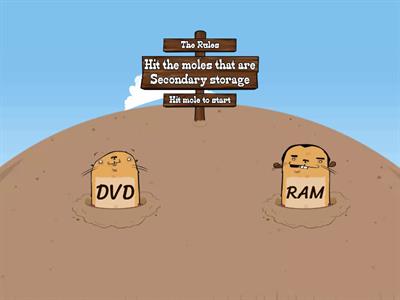

Secondary Storage

Colpisci la talpa

Cybersecurity

Quiz

Cybersecurity

Quiz

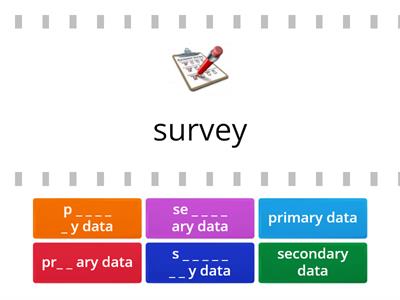

Primary and Secondary Data

Trova le corrispondenze

Cybersecurity

Anagramma

Features of Secondary Storage

Abbinamenti

CTG Cybersecurity

Anagramma

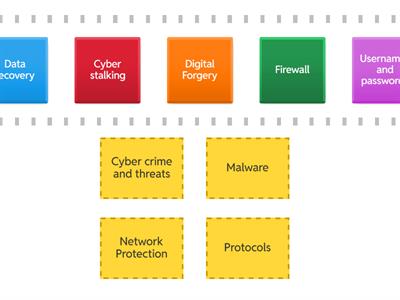

Cybersecurity, network security and data transfer

Smistamento rapido

Secondary Storage- train

Scoppia i palloncini

Cybersecurity Aeroplane Key Word Game

Aeroplano

cybersecurity

Anagramma

CYBERSECURITY

Abbinamenti

Cybersecurity Quiz

Quiz

Cybersecurity Wordsearch

Crucipuzzle

CyberSecurity Crossword

Cruciverba

Cybersecurity

Inseguimento nel labirinto

Cybersecurity

Completa la frase

Hangman - Cybersecurity

L'impiccato

Safe to share online?

Organizza per gruppo

Whack the correct variable names

Colpisci la talpa

Bussiness ethics

Inseguimento nel labirinto

carliandro

Abbinamenti

S1 Computing - Computer Hardware

Immagini con bollini

SDD Flowchart

Immagini con bollini

WDD layouts

Immagini con bollini

WDD Wireframes to code

Immagini con bollini

National 5 Revision

Ruota della fortuna