Secondary Computing Cybersecurity

Assinatura necessária

10.000+ resultados para "secondary computing cybersecurity"

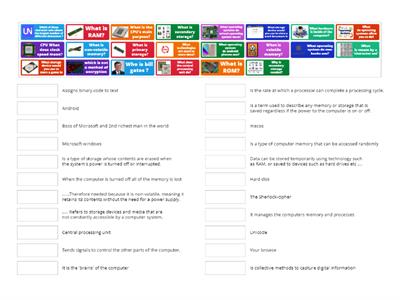

Cybersecurity Words

Associação

Cybersecurity

Associação

Hack The Game

Ordem de classificação

Cybersecurity Threats

Encontre a combinação

Cybersecurity Acronyms

Associação

CyberSecurity - A1

Abra a caixa

Avatars

Complete a frase

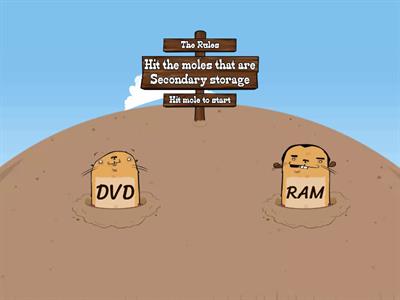

Secondary Storage

Acerte as toupeiras

Cybersecurity

Questionário

Cybersecurity Think Quiz

Questionário

Cybersecurity

Questionário

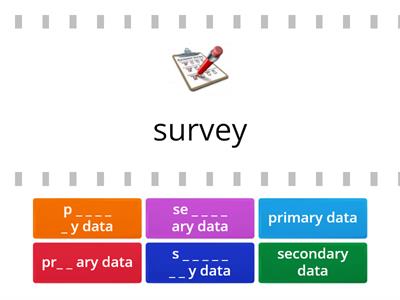

Primary and Secondary Data

Encontre a combinação

Cybersecurity

Anagrama

Features of Secondary Storage

Associação

CTG Cybersecurity

Anagrama

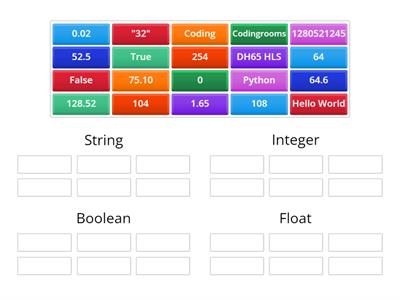

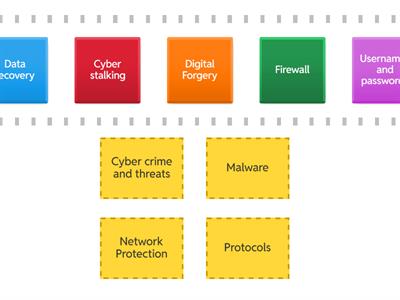

Cybersecurity, network security and data transfer

Classificação rápida

Secondary Storage- train

Estoura balões

cybersecurity

Anagrama

CYBERSECURITY

Associação

Cybersecurity Quiz

Questionário

Cybersecurity Wordsearch

Caça-palavras

CyberSecurity Crossword

Palavras cruzadas

Cybersecurity

Perseguição em labirinto

Cybersecurity

Complete a frase

Hangman - Cybersecurity

Jogo da forca

Safe to share online?

Classificação em grupos

Whack the correct variable names

Acerte as toupeiras

Bussiness ethics

Perseguição em labirinto

carliandro

Associação

S1 Computing - Computer Hardware

Imagem com legenda

SDD Flowchart

Imagem com legenda

WDD layouts

Imagem com legenda

WDD Wireframes to code

Imagem com legenda

National 5 Revision

Roleta aleatória